SSH

SSH est l’acronyme pour secure Shell

est à la fois un outil permettant d’ouvrir un Shell de commande sécurisé sur une machine distante et le protocole permettant de le faire.You can obtain uk best quality 2024 Top Replica Watches UK online. Fast shipping. Quality guarantee.SSH s’appuie sur TCP/IP. C’est par exemple une alternative a TELNET.

Un dato interesante sobre la salud masculina es que la disfunción eréctil puede ser un síntoma de problemas subyacentes más graves, como enfermedades cardíacas o diabetes. Muchos hombres enfrentan este desafío, y a menudo buscan soluciones que van más allá de los tratamientos convencionales. En algunos casos, pueden estar interesados en opciones alternativas, como el hecho de “, lo que sugiere una búsqueda de alivio incluso en medicamentos no específicos para este problema. Es esencial que cualquier tratamiento se discuta con un profesional de la salud para garantizar la seguridad y la efectividad.

Un dato interesante es que muchos hombres no buscan tratamiento para problemas de erección debido a la vergüenza o el estigma social. Sin embargo, hay varias opciones disponibles, incluidas las soluciones que se pueden obtener en línea, como es el caso de aquellos que desean ***. La falta de información y el miedo a la consulta médica a menudo impiden que los hombres tomen medidas para mejorar su salud sexual.

La disfunción sexual puede afectar a hombres de todas las edades, aunque es más común en adultos mayores. Este problema no solo tiene repercusiones físicas, sino también emocionales, ya que puede provocar ansiedad y afectar la autoestima. Hay múltiples causas que pueden contribuir a esta condición, desde problemas de salud subyacentes hasta factores psicológicos. Algunos hombres buscan formas de tratar esta situación, incluyendo la opción de comprar medicamentos como el mencionado por quienes desean encontrar soluciones efectivas. Es esencial que, antes de decidirse a « , se consulte a un profesional de la salud. Al abordar este tema con un médico, se pueden evaluar las mejores oportunidades de tratamiento y obtener el apoyo adecuado.

La disfunción eréctil es un problema más común de lo que muchos piensan, afectando a millones de hombres en todo el mundo. Un hecho interesante es que factores como el estrés, la ansiedad y problemas de salud como la diabetes pueden contribuir significativamente a su aparición. Además, se ha encontrado que ciertos medicamentos pueden ayudar en el tratamiento, y algunos hombres consideran opciones como la posibilidad de “ para abordar sus síntomas. Es fundamental buscar soluciones adecuadas y hablar abiertamente con un profesional de la salud sobre el tema. La comunicación y el tratamiento adecuado pueden hacer una gran diferencia en la calidad de vida de las personas afectadas.

SSH permet de faire:

- du shell sécurisé (par définition)

- de la copie à distance sécurisée : SCP

- du FTP sécurisé: SFTPSSH nécessite un client (SSH sur Unix ou Putty sur Windows par exemple) et un serveur (SSHD) qui écoute en général sur le port 22.

Pour installer et gérer un serveur SSH:

$> sudo apt-get install ssh #install du paquet ssh $> systemctl start ssh # démarrage$> systemctl stop ssh # arret $> systemctl status ssh # statut $> ssh dd@monserveur # connexion

remarque: on peut aussi vérifier l’activité client et serveur de ssh avec les commandes

$> ps -ef|grep ssh

ou

$ netstat |grep ssh

exemple de statut

$> systemctl status ssh ● ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: active (running) since Thu 2020-01-02 21:00:42 CET; 45min ago Process: 2754 ExecReload=/bin/kill -HUP $MAINPID (code=exited, status=0/SUCCESS) ... janv. 02 21:08:44 dd-laptop sshd[3112]: Accepted publickey for dd from 127.0.0.1 port 55414 ssh2: RSA SHA256:ROLp/kGscCeFhm1q2I7Bz7Q7JRCLWW9m+HFZvHeoLDo janv. 02 21:08:44 dd-laptop sshd[3112]: pam_unix(sshd:session): session opened for user dd by (uid=0)

Par défaut on se connecte au serveur par une authentification avec mot de passe (ie le login/password de l’utilisateur sur la machine distante)

Une connexion via des certificats est recommandée.

Authentification forte via échange de clés sous Linux

Une clé privée sera stockée de manière sécurisée sur le client et permet de déverrouiller la clé publique sur le serveur.

Il y a 3 principales étapes pour la mise en place de cette authentification:

- generation de la paire de clés publique/privée

$> ssh-keygen ...

2 fichiers sont créés par défaut dans un répertoire caché ‘.ssh’ dansla home directory du demandeur. Ils s’appellent (par défaut) id-rsa*

$> ls -l ./.ssh -rw------- 1 dd dd 1679 janv. 4 16:37 id_rsa -rw-r--r-- 1 dd dd 394 janv. 4 16:37 id_rsa.pub -rw-r--r-- 1 dd dd 444 janv. 2 18:58 known_hosts

- envoi de la clé publique sur le serveur

$ sudo ssh-copy-id dd@localhost

un fichier nommé authorized_keys est créé dans le répertoire .ssh de la home directory du compte cible sur le serveur

$> ls -l ./.ssh -rw------- 1 dd dd 394 janv. 4 16:42 authorized_keys -rw-r--r-- 1 dd dd 444 janv. 2 18:58 known_hosts

Attention!!! pour pouvoir copier cette clé sur le serveur il faut pouvoir faire un ssh ‘normal’ (authentifié par mot de passe) puisque la mise en place des clés n’est pas terminée. Il faut donc que PasswordAuthentication soit à yes dans /etc/ssh/sshd_config. Ne pas oublier de redémarrer ssh si vous modifier un parametre de sa config!

- suppression de l’authentification par mot de passe

PasswordAuthentication no dans /etc/ssh/sshd_config

(et redémarrage de ssh 🙂

Voir ci après un exemple complet de mise en place sur ubuntu. Le poste servira ici à la fois de client et de serveur:

*********** generation de la paire de clés publique/privée $> ssh-keygen Generating public/private rsa key pair. Enter file in which to save the key (/home/dd/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/dd/.ssh/id_rsa. Your public key has been saved in /home/dd/.ssh/id_rsa.pub. The key fingerprint is: SHA256:ROLp/kGscCeFhm1q2I7Bz7Q7JRCLWW9m+HFZvHeoLDo dd@dd-laptop The key's randomart image is: +---[RSA 2048]----+ | ... | | o + =o | | + =. Boo. . | |o.+o*=o+. o . | | .o . | +----[SHA256]-----+ ******** envoyer la clé publique sur le serveur $ sudo ssh-copy-id dd@localhost /usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "/home/dd/.ssh/id_rsa.pub" The authenticity of host 'localhost (127.0.0.1)' can't be established. ECDSA key fingerprint is SHA256:fCBpdcNi3YLc180nJVcHHBRb38e06ZspwpjwWLHVF0o. Are you sure you want to continue connecting (yes/no)? yes /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed /usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys dd@localhost's password: Number of key(s) added: 1 Now try logging into the machine, with: "ssh 'dd@localhost'" and check to make sure that only the key(s) you wanted were added. ************ suppression de l'authentification par mot de passe PasswordAuthentication no dans /etc/ssh/sshd_config ************ verif connexions dd@dd-laptop:~$ ps -ef|grep ssh ... dd 3621 3213 0 21:22 pts/0 00:00:00 ssh dd@localhost root 3622 2850 0 21:22 ? 00:00:00 sshd: dd [priv] dd 3687 3622 0 21:22 ? 00:00:00 sshd: dd@pts/1 ... ou avec netstat $ netstat |grep ssh tcp 0 0 0.0.0.0:ssh 0.0.0.0:* LISTEN tcp 0 0 localhost:ssh localhost:33330 ESTABLISHED tcp 0 0 localhost:33330 localhost:ssh ESTABLISHED

Authentification forte avec client Windows et serveur Linux

On va utiliser ici l’émulateur de terminal PuTTY, un utilitaire gratuit pour Windows qui permet d’utiliser différents protocoles de connexion à un serveur distant (telnet, ssh, sftp, scp,…)

et l’utilitaire associé de génération de clés: PutTTYgen

Une alternative crédible serait de générer clés privée et publique sur Ubuntu et de copier les fichiers générés aux bons endroits sur le client Windows et le serveur Ubuntu.

Vérifier que ssh est installé et démarré sur le serveur

$ ps -ef|grep sshd root 5876 1 0 17:07 ? 00:00:00 /usr/sbin/sshd -D dd 5880 5844 0 17:08 pts/0 00:00:00 grep --color=auto sshd $ systemctl status ssh ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enab Active: active (running) since Sat 2020-01-04 17:07:47 CET; 36s ago ...

Verifiez que le serveur est accessible via le réseau

ping @IP

Installez Putty et Puttygen

Tester une connexion ssh ‘standard’ (avec mot de passe)

Vérfier le cas échéant que PasswordAuthentication est a yes sur le serveur

Lancer Puttygen pour créer une paire de clés.

clic Generate

sauvegarder la private key ds un fichier

copier LA TOTALITE du 1er champ texte qui contient la clé publique

et coller dans un fichier à sauvegarder sur le serveur cible dans /home/user_cible/.ssh/authorized_keys

si nécessaire invalider l’authentification par mot de passe:

PasswordAuthentication no dans /etc/ssh/sshd_config et redémarrage ssh

Tester une connexion avec Putty

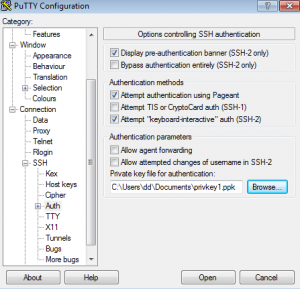

Attention: comme Putty ne sait pas ou vous avez sauvegardé la clé privée…il faut lui dire; allez dans Connexion/ssh/auth et choisir le fichier

puis cliquer sur ‘Open’

CQFD

SFTP

Sftp permet de faire du FTP sécurisé sur un serveur SSH.

Quelques commandes utiles de SFTP en mode commande (proches de celles de FTP):

help ou ?: Display this help text bye ou exit : Quit sftp cd path Change remote directory to 'path' get [-afPpRr] remote [local] Download file lcd path Change local directory to 'path' lls [ls-options [path]] Display local directory listing lpwd Print local working directory ls [-1afhlnrSt] [path] Display remote directory listing mkdir path Create remote directory put [-afPpRr] local [remote] Upload file rm path Delete remote file rmdir path Remove remote directory

On peut aussi plus agréablement utiliser FileZilla pour faire du SFTP.

Il faut connaitre l’emplacement du ficheir qui contient la clé privée du client.

En général dans ~homedir/.ssh/

et s’appelle id_rsa dans le cas d’un chiffrement RSA…